勒索病毒疑似变种:有样本名称从"想哭"变"想妹妹"

日期:2017-05-17 10:44:56 阅读: 来源:网易新闻

从5月13日开始在全球蔓延的勒索病毒近日出现了新的变种。某安全反病毒实验室5月16日表示,他们观测发现部分勒索病毒样本已经从“想哭WannaCry”变成了“想妹妹(WannaSister)”。

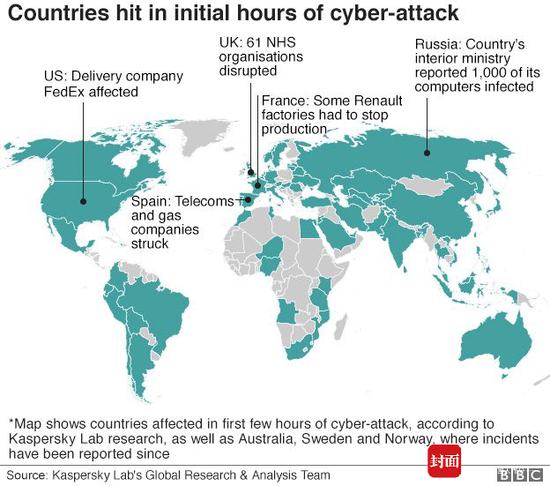

席卷全球的WannaCry勒索病毒,已经扩散至100多个国家和地区,包括医院、教育机构、政府部门在内的多类机构遭到攻击。勒索病毒结合蠕虫的方式进行传播,是此次攻击事件大规模爆发的重要原因。截至5月15日,已经有近4万美元的赎金被支付,与全球中毒用户规模来看,这仅仅是非常小的一个支付比例。

反病毒实验室初步判断,WannaCry病毒在爆发之前已经存在于互联网中,并且病毒目前仍然在进行变种。在监控到的样本中,发现疑似黑客的开发路径,有的样本名称已经变为“WannaSister.exe”,从“想哭(WannaCry)”变成“想妹妹(WannaSister)”。

安全反病毒实验室96小时勒索病毒监控图。

安全反病毒实验室表示,尽管此次WannaCry勒索病毒影响席卷全球,短期内被瞬间引爆,但实际破坏性还不算大,希望大家理性了解并面对,并不希望放大恐慌。此次我们认为这次勒索病毒的作恶手法没有显著变化,只是这次与微软漏洞结合。针对勒索病毒已经找到了有效的防御方法,而且周一开始病毒传播已在减弱,用户只要掌握正确的方法就可以避免,广大网友不必太惊慌,也呼吁行业理性应对。

附安全反病毒实验室发布的报告只要

WannaCry勒索病毒时间轴

WannaCry勒索病毒时间轴

传播方式

根据目前我们掌握的信息,病毒在12日大规模爆发之前,很有可能就已经通过挂马的方式在网络中进行传播。在一个来自巴西被挂马的网站上可以下载到一个混淆的html文件,html会去下载一个前缀为task的exe文件,而诸多信息表明,此文件很有可能与12号爆发的WannaCry勒索病毒有着紧密关系。

根据反病毒实验室威胁情报数据库中查询得知,此文件第一次出现的时间是2017年5月9号。WannaCry的传播方式,最早很可能是通过挂马的方式进行传播。12号爆发的原因,正是因为黑客更换了传播的武器库,挑选了泄露的MS17-010漏洞,才造成这次大规模的爆发。当有其他更具杀伤力的武器时,黑客也一定会第一时间利用。

对抗手段

当传播方式鸟枪换大炮后,黑客也在炮弹上开始下功夫。在反病毒实验室已获取的样本中找到一个名为WannaSister的样本,而这个样本应该是病毒作者持续更新,用来逃避杀毒软件查杀的对抗手段。

此样本首次出现在13号,这说明自从病毒爆发后,作者也在持续更新,正在想办法让大家从“WannaCry想哭”更新到“WannaSister想妹妹”。就目前掌握的信息,自12号病毒爆发以后,病毒样本出现了至少4种方式来对抗安全软件的查杀,这也再次印证了WannaCry还在一直演化。

加壳

在分析的过程中,我们发现已经有样本在原有病毒的基础上进行了加壳的处理,以此来对抗静态引擎的查杀,而这个样本最早出现在12号的半夜11点左右,可见病毒作者在12号病毒爆发后的当天,就已经开始着手进行免杀对抗。下图为壳的信息。

通过加壳后,分析人员无法直接看到有效的字符串信息,这种方式可以对抗杀毒软件静态字符串查杀。

通过使用分析软件OD脱壳后,就可以看到WannaCry的关键字符串。包括c.wnry加密后的文件,wncry@2ol7解密压缩包的密码,及作者的3个比特币地址等。

病毒作者并非只使用了一款加壳工具对病毒进行加密,在其他样本中,也发现作者使用了安全行业公认的强壳VMP进行加密,而这种加密方式,使被加密过的样本更加难以分析。

我们通过验证使用VMP加密过的样本,发现非常多的杀毒厂商已无法识别。

伪装

在收集到的样本中,有一类样本在代码中加入了许多正常字符串信息,在字符串信息中添加了许多图片链接,并且把WannaCry病毒加密后,放在了自己的资源文件下。这样即可以混淆病毒分析人员造成误导,同时也可以躲避杀软的查杀。下图展示了文件中的正常图片链接

当我们打开图片链接时,可以看到一副正常的图片。误导用户,让用户觉得没有什么恶意事情发生。

但实际上病毒已经开始运行,会通过启动傀儡进程notepad,进一步掩饰自己的恶意行为。

![]()

随后解密资源文件,并将资源文件写入到notepad进程中,这样就借助傀儡进程启动了恶意代码。

伪造签名

在分析14号的样本中,我们发现病毒作者开始对病毒文件加数字签名证书,用签名证书的的方式来逃避杀毒软件的查杀。但是签名证书并不是有效的,这也能够看出作者添加证书也许是临时起意,并没有事先准备好。

我们发现病毒作者对同一病毒文件进行了多次签名,尝试绕过杀软的方法。在反病毒实验室获取的情报当中,我们可以发现两次签名时间仅间隔9秒钟,并且样本的名字也只差1个字符。

反调试

病毒作者在更新的样本中,也增加了反调试手法:

1通过人为制造SEH异常,改变程序的执行流程

2注册窗口Class结构体,将函数执行流程隐藏在函数回调中。

总结

这次勒索病毒的作恶手法没有显著变化,只是这次与微软漏洞结合。针对勒索病毒已经找到了有效的防御方法,而且周一开始病毒传播已在减弱,用户只要掌握正确的方法就可以避免,广大网友不必太惊慌,关注反病毒实验室和电脑管家的研究和防御方案,也呼吁行业理性应对。我们也会继续追踪病毒演变。反病毒实验室会密切关注事态的进展,严阵以待,做好打持久战的准备,坚决遏制勒索病毒蔓延趋势。

版权声明

1. 未经《新西兰天维网》书面许可,对于《新西兰天维网》拥有版权、编译和/或其他知识产权的任何内容,任何人不得复制、转载、摘编或在非《新西兰天维网》所属的服务器上做镜像或以其他任何方式进行使用,否则将追究法律责任。

2. 在《新西兰天维网》上转载的新闻,版权归新闻原信源所有,新闻内容并不代表本网立场。

-

- 为什么纽澳能逃过“比特币病毒?真相让人流泪....

- 时间:2017-05-16 16:25:15

- 相关新闻

-

- 勒索病毒被指源自美病毒武器库 斯诺登发话了(组图)

- 时间:2017-05-16 09:44:50

- 相关新闻

-

- 英国小哥意外拯救世界 8.29英镑阻止勒索病毒蔓延

- 时间:2017-05-15 10:34:19

- 相关新闻

-

- 斯诺登怒指勒索病毒的始作俑者 竟是美国安全局?

- 时间:2017-05-14 10:54:37

- 相关新闻

-

- 多所院校出现病毒感染遭勒索 黑客索要比特币赎金

- 时间:2017-05-13 14:25:57

- 相关新闻

-

- 神秘病菌入侵澳洲40万人中招!“啪啪啪”可致癌

- 时间:2017-02-13 06:49:18

- 相关新闻

-

- 南岛著名徒步道爆发诺如病毒 最近出游不要去哦

- 时间:2017-01-06 08:10:53

- 相关新闻

-

- Waiau两大人两小孩感染诺如病毒 一人需送医治疗

- 时间:2016-11-19 09:42:54

- 相关新闻

-

- 刚在中国获批的宫颈癌疫苗 竟然已经在美国退市了

- 时间:2016-10-30 12:12:25

- 相关新闻

-

- 老司机请注意!新西兰这个区梅毒感染者数量飙升

- 时间:2016-09-01 15:52:49

- 相关新闻

- "天维伙伴"频道,构筑新西兰华人的精神角落

- 诚邀各界名人、行业翘楚、精英达人开设专栏,为本地华人提供丰富、多样、优质、新鲜、有趣的原创精品内容,打造新西兰华人社区最大的信息及活动分享平台。

- Follow我们的新浪微博

- 您想第一时间了解新西兰的新闻吗?请您访问//weibo.com/skykiwidotcom,从今天开始关注我们吧!

- 纽惠康 - 源于新西兰的健康体验

- 纽惠康是天维网旗下唯一的购物网站,我们的宗旨是利用我们的品牌优势,以最优惠的价格为您提供新西兰最优质的健康产品。请访问//wellcome.co.nz